Burp Suite是一款集成式渗透测试工具,内置多种功能模块,支持自动化与手动操作,可高效完成对Web应用的安全检测与攻击测试,广泛应用于网络安全领域。

1、 利用phpstudy结合sqli-labs搭建环境,对第八关注入平台进行测试,进入sqli-labs第八关的页面界面开展实验操作。

2、 通过常规检测发现存在布尔盲注漏洞,使用?id=1 and 1=1 --+与?id=1 and 1=2 --+进行测试,结果所示。

3、 通过构造注入语句手工猜测数据库名,已测得首字母为s,但过程缓慢且操作繁琐。

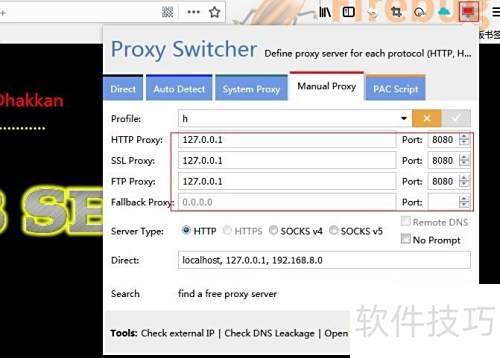

4、 利用Burp Suite进行部分猜测分析,启用其默认代理配置,并在浏览器中设置相应代理连接。

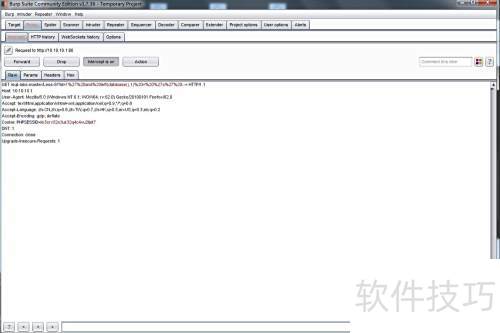

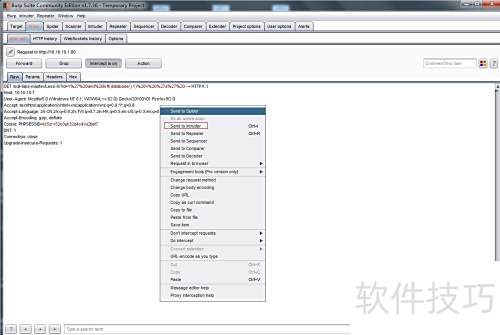

5、 刷新网页时,Burp Suite会拦截请求,右键点击后选择发送至Intruder模块进行进一步处理。

6、 进入intruder模块后,选择positions选项,可查看发送的链接请求。将需要爆破的位置用§§标记。此前已确定第一位字符为s,因此修改请求中的参数为id=1%27%20and%20left(database(),2)%20=%20%27s§§%27%20--+,以便继续对后续字符进行猜测和验证,通过逐步替换和测试,可逐步获取完整信息。

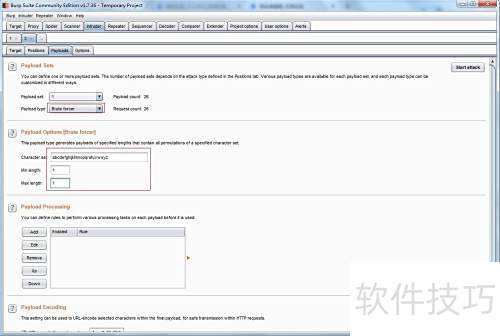

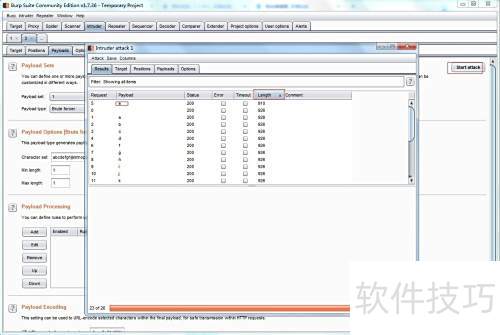

7、 选择payload类型为brute forcer,仅使用26个英文字母进行暴力猜解。将数据名称设为字母,清除字符集中的数字内容,并将最小和最大长度均设置为1,确保每次仅生成单个字母的测试载荷,用于针对性的枚举测试。

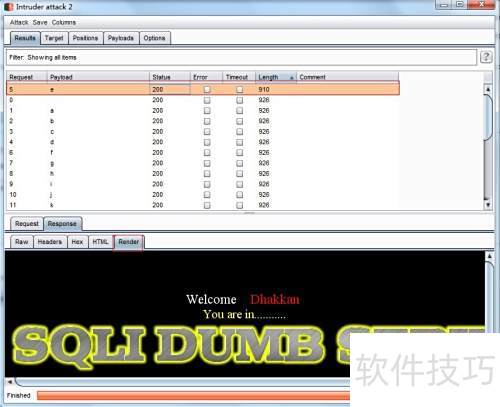

8、 点击开始攻击,按长度排序,找出正确响应页面,随后点击响应查看渲染内容,即可看到正常访问的页面信息。

9、 可继续采用相同方法逐一破解后续字母,直至完整还原数据库名称。