文件上传是网络应用中的常见功能,常用于分享图片、更换头像或提交附件等操作。然而,若系统对此功能缺乏有效管控,就可能引发安全漏洞。当用户上传可执行的脚本文件,并成功在服务器上运行时,便可能获得执行后台命令的权限,造成严重危害。尽管文件上传属于正常业务需求,但如果服务器在接收文件后未能进行严格校验与合理存储,极易被攻击者利用,导致数据泄露、网站被篡改甚至服务器失守等后果。

1、 安装phpstudy后,将upload-labs置于网站根目录,通过浏览器访问对应地址即可查看运行效果。

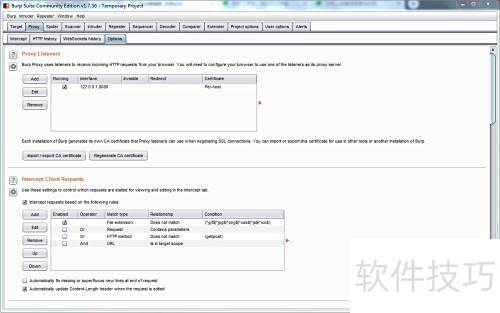

2、 启动Burp Suite后,默认代理地址为127.0.0.1:8080,进入intercept界面并将拦截功能设为开启状态,即可开始捕获和分析网络请求数据。

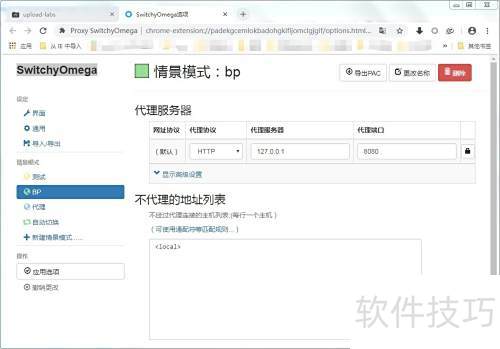

3、 在Chrome浏览器中,通过SwitchyOmega插件可快速配置代理为127.0.0.1:8080,操作简便,便于切换和管理网络代理设置,提升浏览效率与灵活性。

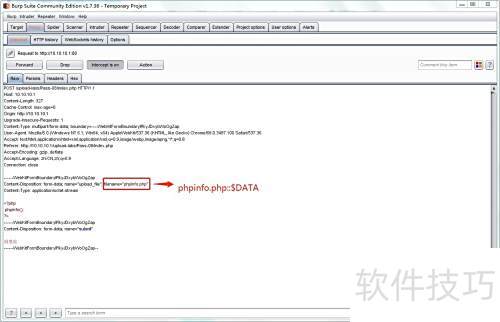

4、 将phpinfo.php文件上传时,利用Burp Suite在filename=phpinfo.php后追加::\$DATA,随后点击转发按钮完成上传操作。

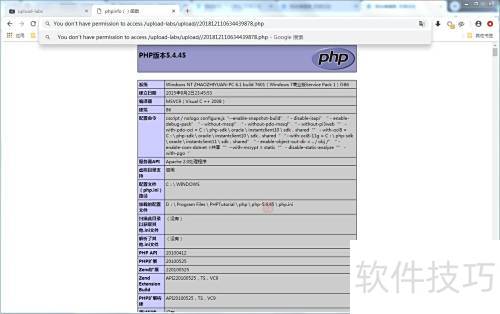

5、 右键点击已上传的图片,复制图片地址,在新标签页中打开并解析phpinfo代码文件,修改URL,移除其中的::\$DATA部分后直接访问即可。

6、 网页源码受黑名单限制无法访问